Surveillance des données sensibles

Réduire l’exposition des données sensibles

Limitez l’exposition des données sensibles et gérez le risque d’exfiltration en identifiant la nature de ces données et leur emplacement.

Organiser et sécuriser les données sensibles

Le manque de visibilité sur les données sensibles peut entraîner une vulnérabilité et augmenter inutilement les coûts de réponse aux incidents. Rubrik Sensitive Data Monitoring analyse les snapshots de sauvegarde et localise les données sensibles dans les fichiers et les applications pour vous aider à rester en conformité avec la réglementation.

Automatiser la mise en application des politiques

Évaluer l’exposition des données

Faciliter la conformité

Documentez l’emplacement de vos données sensibles pour rester en conformité avec les exigences réglementaires.

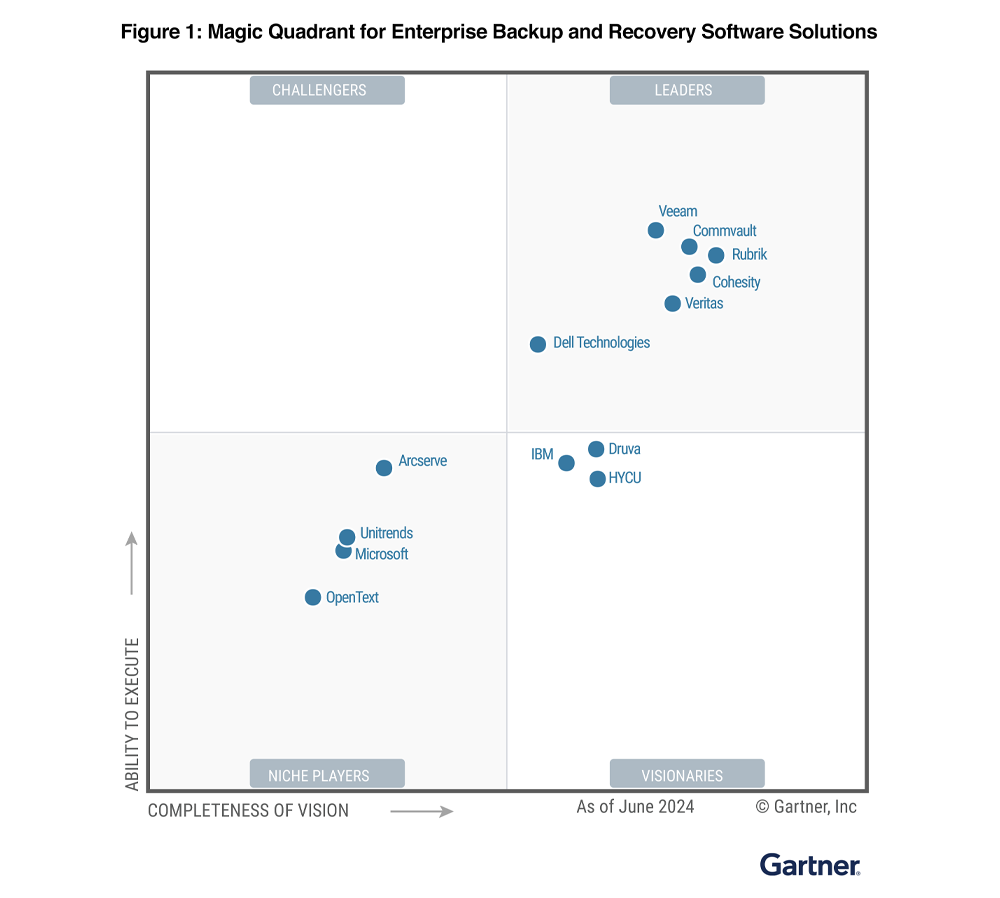

Gartner® Magic Quadrant™ 2024 des solutions de sauvegarde et de restauration d’entreprise

5 fois Leader, en tête sur l'axe Vision. Rubrik s'engage année après année pour la sécurité des données et votre cyber-résilience.

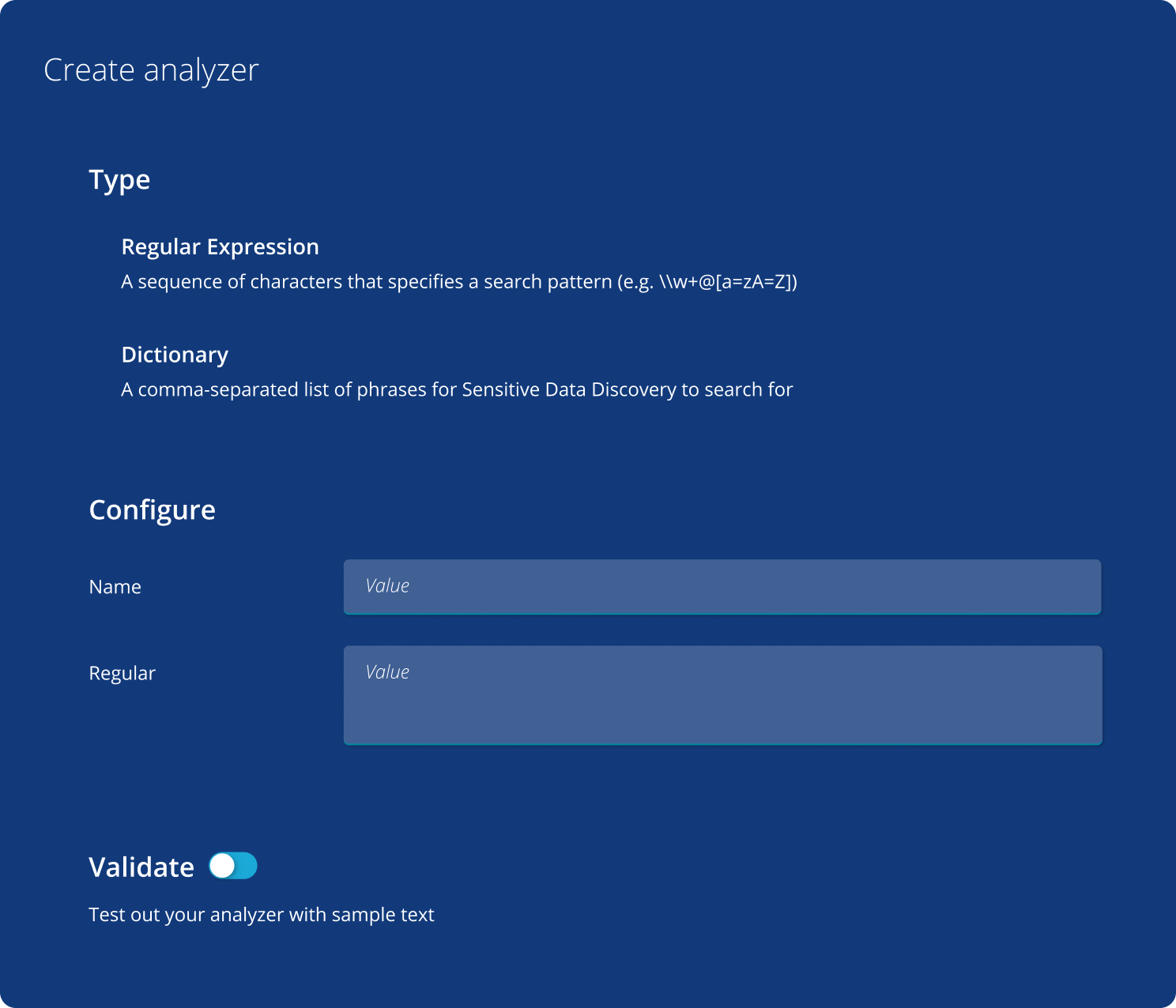

Appliquer automatiquement des règles

Utilisez des modèles prédéfinis ou créez des politiques personnalisées pour identifier et classer rapidement les données sensibles sans perturber la production.

Recevoir une alerte en cas de violation des règles

Si des données sont susceptibles de violer les politiques, Rubrik vous le signale. Vous pouvez également programmer des rapports périodiques pour rester en conformité avec la réglementation (RGPD, PCI-DSS, HIPAA et GLBA).

Identifier le degré d’exposition des données

Faites une recherche dans l’index à l’aide de mots-clés ou de champs personnalisés (nom, numéro de sécurité sociale ou numéro de carte de crédit) pour déterminer votre exposition et identifier les risques potentiels.

Guide complet de la solution Zero Trust Data Security

Ce rapport s’intéresse aux méthodes Zero Trust utilisées pour protéger les données de sauvegarde et minimiser l'impact des attaques de ransomware.

Sensitive Data Monitoring: The Complete Demo

Sensitive data monitoring can help you better prepare and respond to ransomware attacks, while ensuring regulatory compliance.

Sensitive Data Monitoring

Rubrik Sensitive Data Monitoring is a SaaS application that discovers, classifies, and then reports on sensitive data without any impact to production.

Vous êtes prêt à vous lancer?

Assistez à une démo de la plateforme Rubrik Zero Trust Data Security réalisée par un de nos experts techniques.