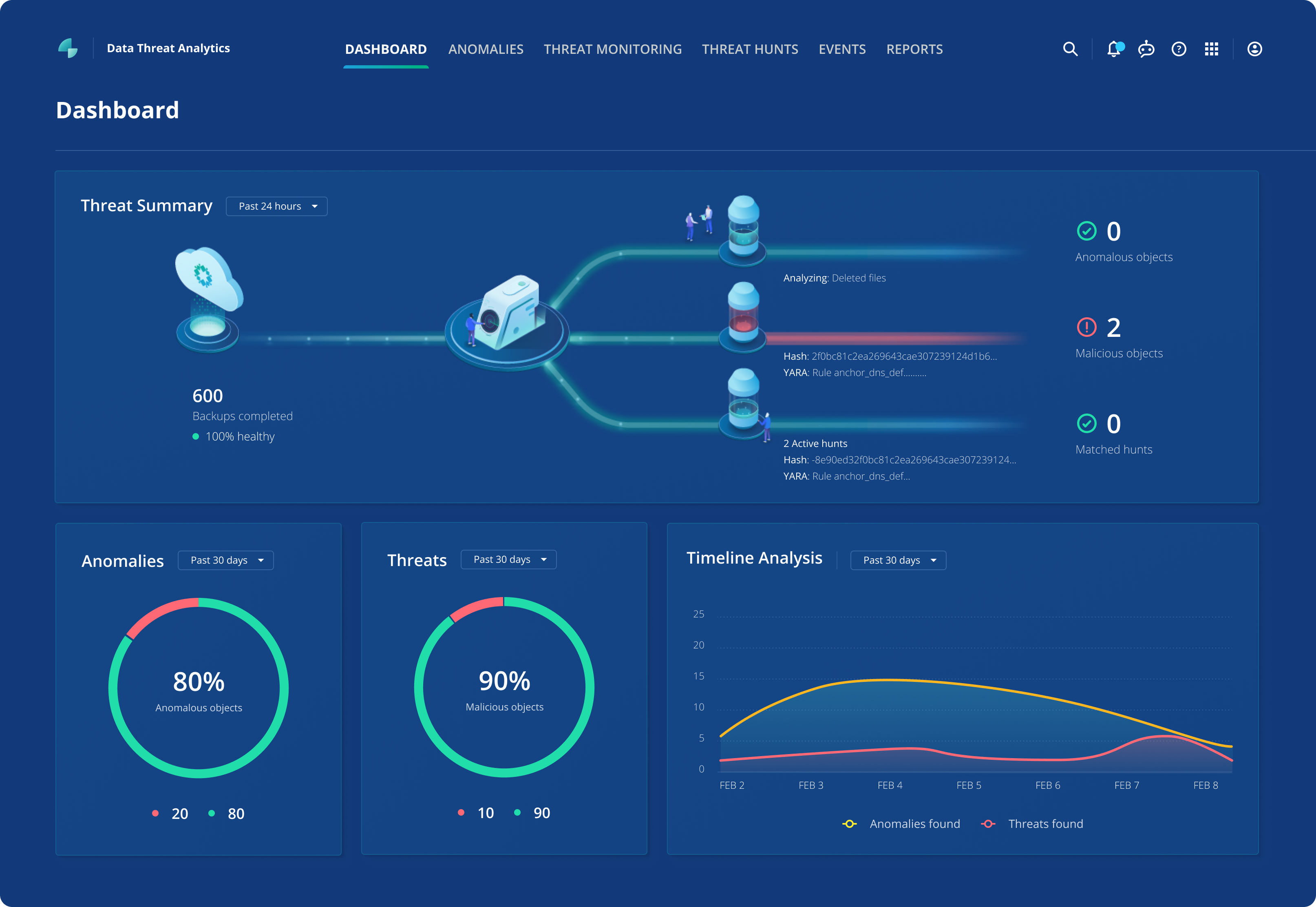

Détection des anomalies

Évaluer l’impact d’un ransomware rapidement

Évaluez l’étendue des attaques en utilisant l’apprentissage automatique pour détecter les suppressions, les modifications et les chiffrements.

Évaluer l’impact des cyberattaques

En cas d’attaque de ransomware, la rapidité de réaction est primordiale. La fonction de détection des anomalies de Rubrik vous aide à évaluer l’onde de choc et à identifier les activités malveillantes, ce qui permet aux intervenants d'accélérer le temps de restauration.

Identifier les anomalies

Analysez les données de sauvegarde pour déceler les comportements inhabituels et les modifications causées par une attaque de ransomware.

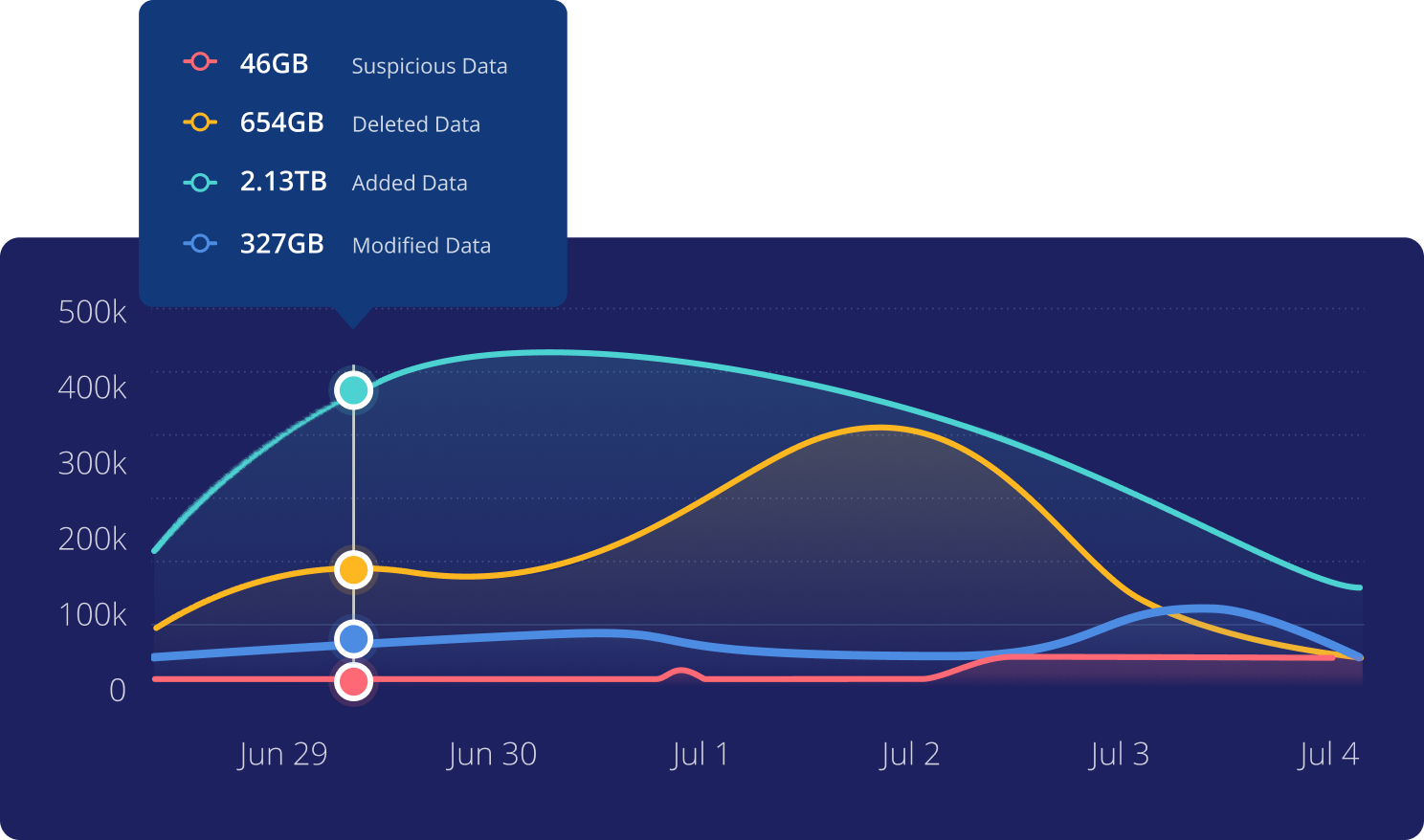

Évaluer l’onde de choc

Visualisez clairement les fichiers et les applications touchés en analysant les signes.

Accélérer la restauration

La reprise après une attaque par ransomware pour les nuls

Apprenez à élaborer un plan de reprise suffisamment robuste pour garantir la sécurité de votre entreprise.

Être informé en cas d’activités suspectes

Rubrik surveille les opérations de chiffrement et analyse les schémas d’accès inhabituels à l’aide de techniques avancées pour assurer la détection précoce des ransomwares. Lors d’une attaque de ransomware, nous vous signalons toute activité malveillante potentielle au niveau de vos données de sauvegarde.

Détecter le type d’infection du ransomware

Minimisez l’impact de l’infection en identifiant l’origine de l’attaque par ransomware.

Évaluer l’impact d’une attaque

Identifiez et localisez rapidement les applications et les fichiers infectés par le ransomware.

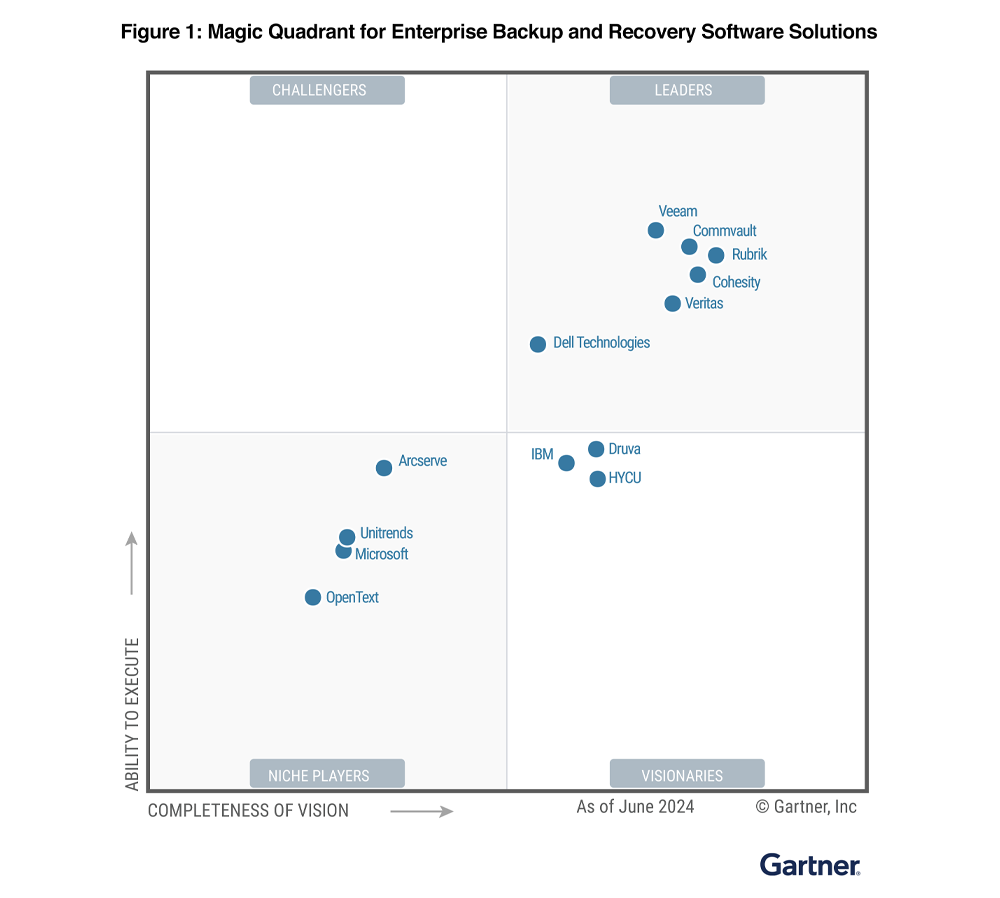

Gartner® Magic Quadrant™ 2024 des solutions de sauvegarde et de restauration d’entreprise

5 fois Leader, en tête sur l'axe Vision. Rubrik s'engage année après année pour la sécurité des données et votre cyber-résilience.

Vous êtes prêt à vous lancer?

Assistez à une démo de la plateforme Rubrik Zero Trust Data Security réalisée par un de nos experts techniques.